在商业竞争或敏感工作中,办公室被非法监听的风险虽低却并非杞人忧天。若怀疑办公环境存在监听行为,可通过以下系统性方法排查隐患,并建立长效防护机制。

一、异常现象的警觉:监听的"蛛丝马迹"

1、设备异常

- 座机/手机出现不明杂音、通话中断或电量骤降

- 电脑摄像头指示灯异常闪烁(可能被远程激活)

- 无线耳机/会议设备出现无法解释的连接提示

2、网络异动

- 企业路由器显示陌生设备接入(重点排查非工作时段)

- 文件传输速度异常波动(尤其涉密文档操作时)

- 办公软件频繁闪退或出现未知进程占用资源

3、环境疑点

- 会议室突然出现"过度装饰"(如突兀的绿植、摆件)

- 墙面插座、天花板夹层发现可疑孔洞或电缆

- 清洁/维护后设备位置被微妙调整

二、技术排查:从物理层到数字层的渗透检测

第一阶段:物理环境筛查

电磁波扫描

聘请或租用专业频谱分析仪(如NetTek Aurora),重点检测:

- 2.4GHz/5GHz Wi-Fi频段异常信号(需对比办公室正规AP的MAC地址)

- GSM/CDMA基站频段(850-2100MHz)是否存在定向接收信号

- 神秘跳频信号(常见于数字窃听设备)

隐蔽设备排查

- 使用非线性节点探测器(如Zandago Xano)扫描墙体夹层、通风管道

- 检查可疑物体:充电器、USBhub、电源适配器(重点查看接口处)

- 用手机相机开启红外模式照射可疑孔洞(部分镜头会反光)

线路逆向追踪

标记所有合法线路接口,使用线路追踪器(如Cornet ED-120)检测物理走向

重点检查:网络交换机端口、电话线分线盒、电源延长线节点

第二阶段:数字系统审计

网络流量分析

部署Wireshark抓取72小时全网数据包,筛选:非标准端口通信(如HTTP over SSH的8080端口)重复性UDP广播包(可能用于触发隐藏设备)异常SYN扫描痕迹(黑客常用探测手段)

终端安全扫描

- 使用Kali Linux启动U盘,运行rfkill检查无线模块异常

- 通过Process Explorer排查持久化进程(如ServiceHost.exe中的寄生程序)

- 检查注册表启动项:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

云服务交叉验证

- 核查企业邮箱自动转发规则、云盘共享链接历史记录

- 检查协作工具(如Teams/Zoom)是否存在陌生设备登录记录

- 分析CRM/ERP系统日志中的异常数据导出操作

三、确认监听后的应急响应

证据固定

- 立即停止使用可疑设备,拍摄现场照片(含时间戳)

- 保存网络日志并联系属地网警进行电子取证

- 封存可疑物理设备(切勿直接拆除)

法律行动

- 根据《刑法》第284条,非法生产销售窃听器材可处3年以下有期徒刑

- 向公安机关报案时需提供:异常信号特征、可疑人员活动时间表、利益关联方清单

系统重置

- 更换所有涉密设备,采用国密算法加密通信

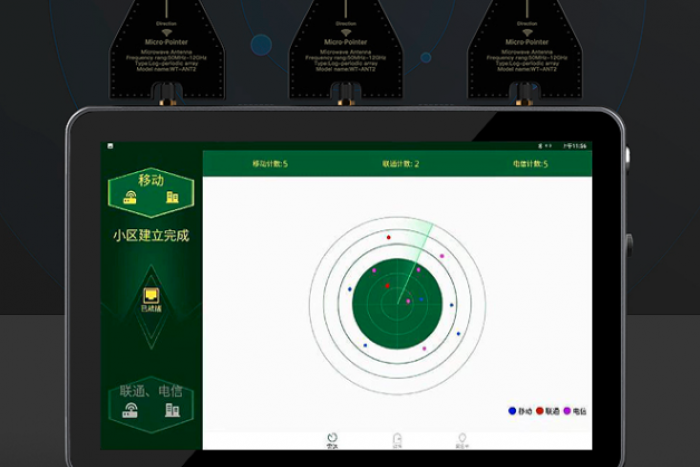

- 重新布设物理安防:安装防拆封条、部署微波雷达报警系统

- 建立红蓝对抗机制,定期邀请安全团队进行渗透测试

四、长效防护体系构建

物理层防御

- 采用防窃听玻璃(如智能雾化玻璃)改造会议室

- 部署金属探测门禁,限制外来设备带入核心区域

- 定期使用白噪音发生器干扰声波采集设备

数字层加固

- 划分VLAN隔离涉密部门,启用802.1X端口认证

- 部署端到端加密通讯(推荐国产商密产品如SM9算法)

- 建立数据水印系统,追踪文档泄露源头

管理流程优化

- 实行供应商背景审查制度(重点筛查通信工程承包商)

- 制定设备离场安检流程(包括外卖/快递包裹X光检测)

- 开展全员反窃密培训(每季度模拟钓鱼攻击演练)

特别提示:技术反制需严格遵守《反间谍法》,个人擅自使用信号干扰设备可能触犯法规。建议企业与国家保密科技测评中心等专业物理空间信息安全机构建立合作,通过年度信息安全等级评估完善防护体系。在数字化时代,唯有将技术防御与管理规范相结合,才能构建真正安全的办公环境。